O grupo de ransomware 8Base surgiu, em sua forma atual, no início de 2023. Em maio de 2023, o grupo mudou para um modelo de multi-extorsão, incluindo um blog de vítimas baseado em TOR. Dito isso, a operação pode ser rastreada até campanhas muito menores em 2022. O ransomware 8Base tem algumas semelhanças superficiais com outras famílias de ransomware e extorsão, como Phobos, RansomHouse e Hive, embora nenhum vínculo ou relacionamento formal tenha sido corroborado.

A identidade, os métodos e as motivações do grupo permanecem em grande parte um mistério. No entanto, baseado em casos anteriores juntamente com as comunicações do grupo, pesquisadores acham que o estilo do grupo é bastante semelhante ao da RansomHouse.

RansomHouse é um grupo que normalmente compra dados já comprometidos, ou trabalha com sites de vazamento de dados para extorquir vítimas. Isso levou à especulação de que o 8Base pode ser uma ramificação do RansomHouse, principalmente pelo fato do 8Base ter sido construído diretamente com o construtor Babuk que vazou.

O rápido aumento das atividades do grupo, e o número significativo de vítimas tornaram-no um ator importante no cenário do ransomware. Eles têm estado particularmente ativos nos últimos meses, tendo sido observado um aumento significativo nas suas atividades. Isso os levou a ser classificados como um dos grupos de hackers com melhor desempenho.

COMO O 8BASE RANSOMWARE ATACA?

8Base é conhecido por suas táticas de dupla extorsão. O grupo ameaça publicar os arquivos criptografados, a menos que o resgate seja pago, com o objetivo de constranger a vítima ao expor informações privadas ou confidenciais que possam prejudicar sua marca ou reputação. O uso da tática de “dupla extorsão” tornou-se cada vez mais comum entre grupos de ransomware, pois acrescenta uma camada adicional de pressão sobre as vítimas para que elas paguem o resgate.

O 8Base usa uma variedade de ransomware, incluindo uma variante conhecida como Phobos. O grupo personalizou Phobos anexando “.8base” aos seus arquivos criptografados, mas o formato de toda a parte anexada permanece o mesmo de Phobos, que inclui uma seção de ID, um endereço de e-mail e, em seguida, a extensão do arquivo. Isso sugere que a 8Base está aproveitando as ofertas de Ransomware como serviço (RaaS) , uma prática comum entre grupos de ransomware.

O ransomware 8Base enumerarão todas as unidades locais disponíveis, criptografando extensões de arquivo de dados padrão de maneira rápida e eficiente usando AES256 no modo CBC. Qualquer compartilhamento ou volume de unidade anexado também estará sujeito ao processo de criptografia. Depois de criptografados, os arquivos terão a extensão .8base anexada às vezes, acompanhada do ID da vítima e do endereço de e-mail do invasor.

As regras locais do firewall serão modificadas com o seguinte comando, emitido pelo ransomware:

netsh advfirewall set currentprofile state off

O comando acima permite que o agente da ameaça evite os recursos avançados do Firewall do Windows Defender. O ransomware tentará remover cópias de sombra de volume (VSS) por meio dos seguintes comandos:

vssadmin.exe delete shadows /all /quiet wmic shadowcopy delete

Além disso, BCDEDIT.EXE é usado para modificar a política de inicialização do host infectado, desativando o modo de recuperação e recursos relacionados através do seguinte comando:

bcdedit /set {default} bootstatuspolicy ignoreallfailures

A persistência é obtida por meio de entradas na pasta de inicialização do Windows e também no registro. Por exemplo, uma cópia da carta de resgate será gravada em %AppData%\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\

Isso além de escrever cópias de si mesmo %AppData%\Local\ e de outros locais considerados necessários pelos atores da ameaça. As notas de resgate básicas são gravadas nas pastas afetadas como arquivos de texto e .HTA.

O QUE ESTÁ NA NOTA DE RESGATE 8BASE?

A nota de resgate 8Base é uma mensagem que informa às vítimas que seus arquivos foram criptografados devido a um problema de segurança do computador, e exige o pagamento de um resgate pela chave de descriptografia. A nota também fornece instruções sobre como entrar em contato com os criadores do ransomware e ameaça divulgar publicamente dados confidenciais se o resgate não for pago.

É importante observar que pagar o resgate não garante o retorno seguro dos arquivos criptografados nem evita a exposição de dados confidenciais. É crucial que indivíduos e organizações tenham medidas robustas de segurança cibernética, incluindo backups regulares de dados, software de segurança forte e treinamento de conscientização dos funcionários para evitar serem vítimas de ataques de ransomware.

“Todos os seus arquivos foram criptografados! Todos os seus arquivos foram criptografados devido a um problema de segurança no seu PC. Se você deseja restaurá-los, escreva-nos para o e-mail support@rexsdata.pro Ou escreva-nos para o Tox: 78E21CFF7AA85F713C1530AEF2E74E6283 0BEE77238F4B0A73E5E3251EAD56427BF9F7A1A074 Escreva este ID no título da sua mensagem – Você tem que pagar pela descriptografia em Bitcoins. O preço depende da rapidez com que você nos escreve. Após o pagamento enviaremos a você a ferramenta que irá descriptografar todos os seus arquivos. Descriptografia gratuita como garantia Antes de pagar você pode nos enviar até 3 arquivos para descriptografia gratuita. O tamanho total dos arquivos deve ser inferior a 4 MB (não arquivados) e os arquivos não devem conter informações valiosas. (bancos de dados, backups, planilhas grandes de Excel, etc.) Como obter Bitcoins A maneira mais fácil de comprar bitcoins é no site LocalBitcoins. Você deve se registrar, clicar em ‘Comprar bitcoins’ e selecionar o vendedor por forma de pagamento e preço. hxxps://localbitcoins.com/buy_bitcoins Você também pode encontrar outros lugares para comprar Bitcoins e guia para iniciantes aqui: hxxp://www.coindesk.com/information/how-can-i-buy-bitcoins/ Atenção! Não renomeie arquivos criptografados. Não tente descriptografar seus dados usando software de terceiros, pois isso pode causar perda permanente de dados. A desencriptação dos seus ficheiros com a ajuda de terceiros pode aumentar o preço (eles acrescentam a sua taxa à nossa) ou pode tornar-se vítima de uma fraude.”

COMO O 8BASE ATUA?

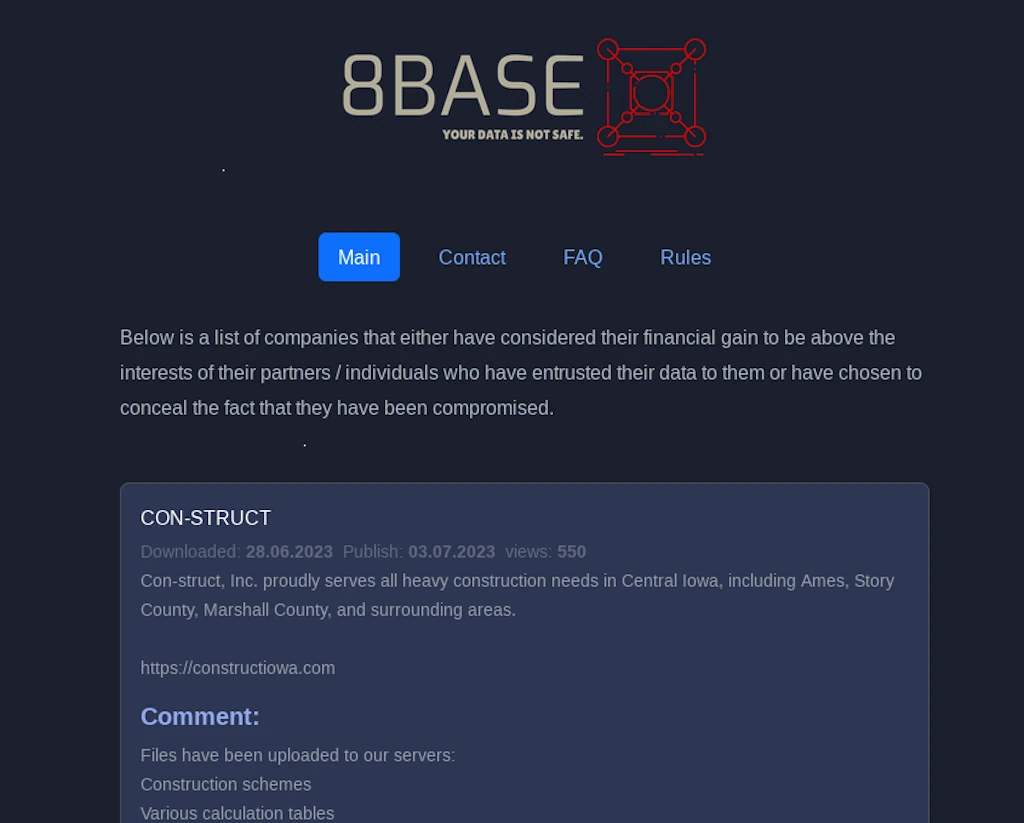

Este grupo opera de forma estruturada e profissional, com políticas e procedimentos claros. Eles possuem canais dedicados de comunicação e ainda oferecem suporte ao cliente, o que significa que possuem uma infraestrutura bem organizada. O grupo está aberto à colaboração com outras pessoas que partilham o seu espírito. Eles sugerem disposição para negociar acordos de resgate em nome de terceiros.

No entanto, afirmam claramente a sua rejeição a qualquer associação com grupos ultra-radicais, indicando uma tentativa de manter uma imagem de ética. O grupo afirma ter limites éticos, recusando-se a envolver-se com grupos extremistas, ou a divulgar dados que violem princípios morais. Eles tentam legitimar as suas atividades traçando uma linha entre o que consideram hacking ético e atividades maliciosas .

Parecem valorizar o jornalismo e têm tópicos especiais para jornalistas, indicando a sua crença na acessibilidade à informação. Esta também poderia ser uma estratégia para ganhar a atenção e publicidade da mídia. Surpreendentemente, afirmam oferecer ajuda às vítimas das empresas que atacam, sugerindo que removam os dados pessoais antes de os tornarem públicos.

Eles também oferecem conjuntos de dados a indivíduos para possíveis ações judiciais. Esta poderia ser uma estratégia para enquadrar as suas ações como “justas” ou “úteis” para o público. O grupo segue um processo onde primeiro lista uma empresa como “Evidência” e depois altera o status para “Divulgada”. Eles oferecem à empresa a oportunidade de impedir a divulgação de dados, indicando uma forma de negociação ou possível pedido de resgate. Isto sugere que visam principalmente o ganho financeiro.

O site fornece instruções às vítimas com seções de perguntas frequentes e regras, além de diversas maneiras de entrar em contato com o grupo. A 8Base também mantém um canal oficial no serviço de mensagens Telegram e uma conta no Twitter, demonstrando ainda mais suas sofisticadas estratégias de comunicação e relações públicas.

QUAIS SÃO OS ALVOS DO 8BASE RANSOMWARE?

8Base visa principalmente pequenas e médias empresas (PMe) de vários setores. O grupo parece ter preferência por determinados setores, sendo particularmente visados os negócios dos setores de serviços empresariais, finanças, manufatura e tecnologia da informação. Isto pode dever-se à capacidade percebida das empresas destes setores para pagar resgates maiores, ou pode dever-se à natureza dos seus dados, que podem ser mais sensíveis ou valiosos.

As atividades do grupo dispararam recentemente, com o grupo reivindicando o segundo maior número de vítimas nos últimos 30 dias, perdendo apenas para a gangue LockBit 3.0. Só em maio de 2023, o grupo divulgou dados de 67 vítimas que violaram entre abril de 2022 e maio de 2023. Este rápido aumento na atividade e o número significativo de vítimas que reivindicaram tornaram-no um ator importante no cenário do ransomware.

Ao olhar para as empresas atacadas pelo grupo, a maioria delas são empresas que operam no setor de serviços profissionais como contabilidade, serviços jurídicos, serviços empresariais, etc. Além dos serviços profissionais, empresas que operam nas áreas de manufatura, construção, finanças, seguros e de saúde também parecem ser afetados em grande escalama.

De acordo com informações do grupo, eles visaram principalmente empresas sediadas nos Estados Unidos, no Brasil e no Reino Unido. No momento da pesquisa, 8Base já tinha mais de 120 ataques no total, mas a partir de 4 de junho de 2023, pode-se observar que eles têm aumentado bastante os seus ataques contra empresas.

8Base representa uma nova onda de grupos de ransomware altamente ativos, agressivos e sofisticados. Seu rápido aumento na atividade e o número significativo de vítimas que reivindicaram fizeram deles um ator importante no cenário do ransomware. A utilização de táticas de dupla extorsão, em que não só encriptam os dados da vítima, mas também ameaçam publicá-los a menos que o resgate seja pago, acrescenta uma camada adicional de pressão sobre as vítimas e torna os seus ataques ainda mais prejudiciais.

O uso de ofertas de Ransomware como serviço (RaaS) pelo grupo e suas sofisticadas estratégias de comunicação e relações públicas destacam ainda mais suas capacidades. A sua capacidade de adaptar e evoluir as suas tácticas e ferramentas, juntamente com a sua abordagem agressiva, tornam-nos numa ameaça significativa da qual as empresas precisam de estar conscientes.

COMO EVITAR ATAQUES DE RANSOMWARE?

No entanto, embora a ameaça representada pelo 8Base seja real e significativa, não é intransponível. As empresas podem proteger-se implementando medidas robustas de cibersegurança, incluindo manter os seus sistemas e software atualizados, instruir os seus funcionários para reconhecer e evitar ataques de phishing e utilizar ferramentas avançadas de deteção para identificar e responder rapidamente às ameaças.

1) Eduque os funcionários – Os funcionários devem ser informados sobre os riscos do ransomware e sobre como identificar e evitar e-mails de phishing, anexos maliciosos e outras ameaças. Eles devem ser incentivados a denunciar e-mails ou anexos suspeitos, e a evitar abri-los ou clicar em links ou botões neles contidos.

2) Usar senhas fortes – As organizações devem utilizar senhas fortes e exclusivas para todas as contas de usuário, e devem atualizar e alternar regularmente essas senhas. As senhas devem ter pelo menos 8 caracteres e incluir uma combinação de letras maiúsculas e minúsculas, números e caracteres especiais.

3) Habilitar autenticação multi-camadas – As organizações devem habilitar a autenticação multifator (MFA) para todas as contas de usuário, para fornecer uma camada adicional de segurança. Isso pode ser feito através do uso de aplicativos móveis, como Google Authenticator ou Microsoft Authenticator, ou através do uso de tokens físicos ou cartões inteligentes.

4) Atualizar e corrigir sistemas – As organizações devem atualizar e corrigir regularmente seus sistemas, para corrigir quaisquer vulnerabilidades conhecidas, e evitar que invasores os explorem. Isso inclui atualizar o sistema operacional, aplicativos e firmware em todos os dispositivos, bem como desativar quaisquer serviços ou protocolos desnecessários ou não utilizados.

5) Implementar backup e recuperação de desastres – As organizações devem implementar processos regulares de backup e recuperação de desastres (BDR), para garantir que possam se recuperar de ataques de ransomware ou outros desastres. Isso inclui a criação de backups regulares de todos os dados e sistemas e o armazenamento desses backups em um local externo seguro. Os backups devem ser testados regularmente, para garantir que estão funcionando e que podem ser restaurados de forma rápida e fácil.

6) Contate um serviço de recuperação de ransomware – Se você não tiver um backup ou precisar de ajuda para remover o ransomware e eliminar vulnerabilidades, entre em contato com um serviço de recuperação de dados. Pagar o resgate não garante que seus dados serão devolvidos a você. A única maneira garantida de restaurar todos os arquivos é se você tiver um backup deles.

Caso contrário, os serviços de recuperação de dados de ransomware podem ajudá-lo a descriptografar e recuperar os arquivos. Em muitos casos, como em que o hacker apenas apagou o volume do servidor, ou criptografou parcialmente apenas o cabeçalho de grandes bancos de dados ou máquinas virtuais, os especialistas da E-Recovery podem restaurar seus arquivos com segurança e evitar que o ransomware 8Base ataque sua rede novamente. Contate nossos especialistas 24 horas por dia, 7 dias por semana, para serviço de recuperação de emergência.